应急响应靶场--web2

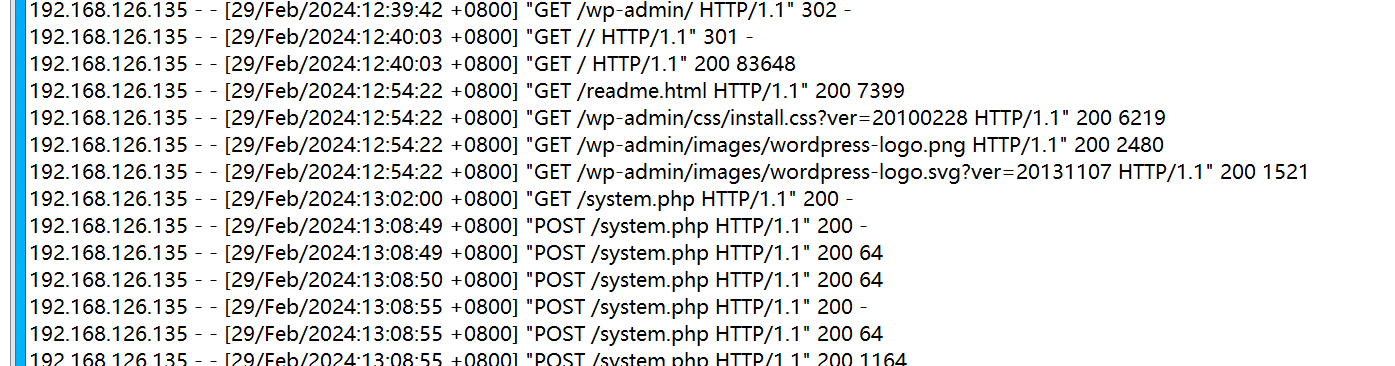

查看Apache登录日志发现网站存在目录扫描记录与system.php的数据交互请求但并未发现攻击者上传system.php的POST请求

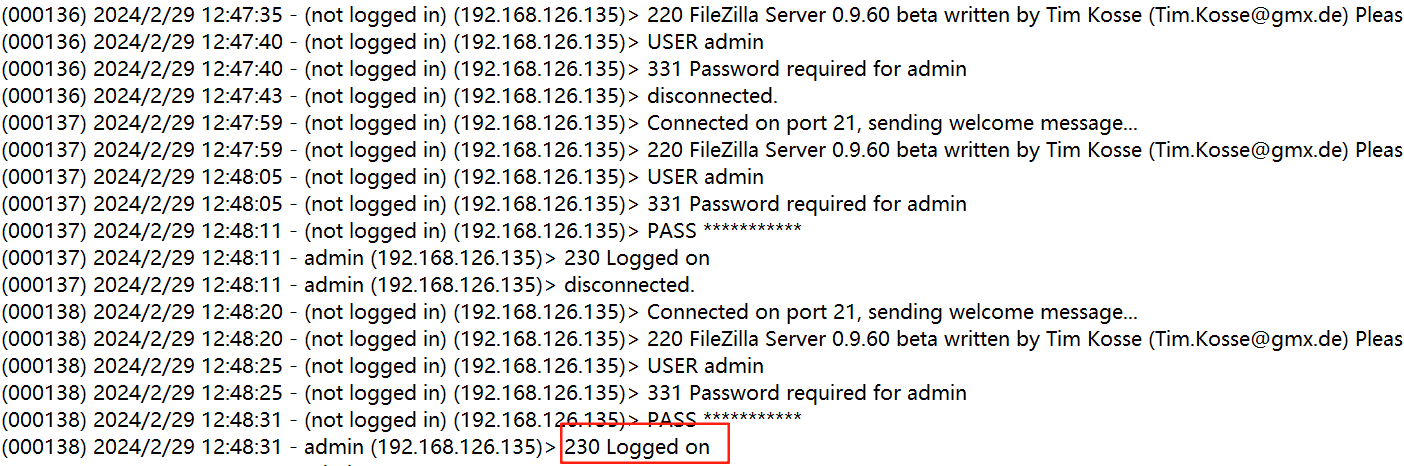

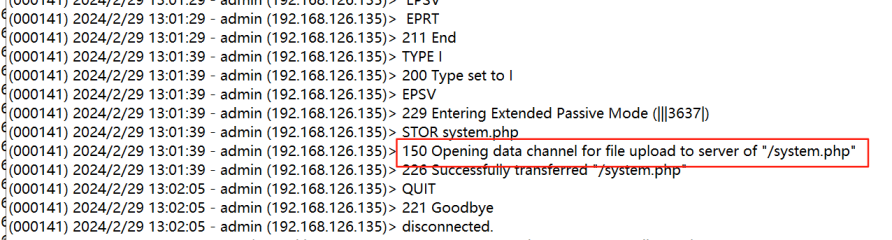

查看ftp日志发现网站的ftp服务存在登录爆破记录,攻击者成功登录且上传了system.php文件获得控制权限

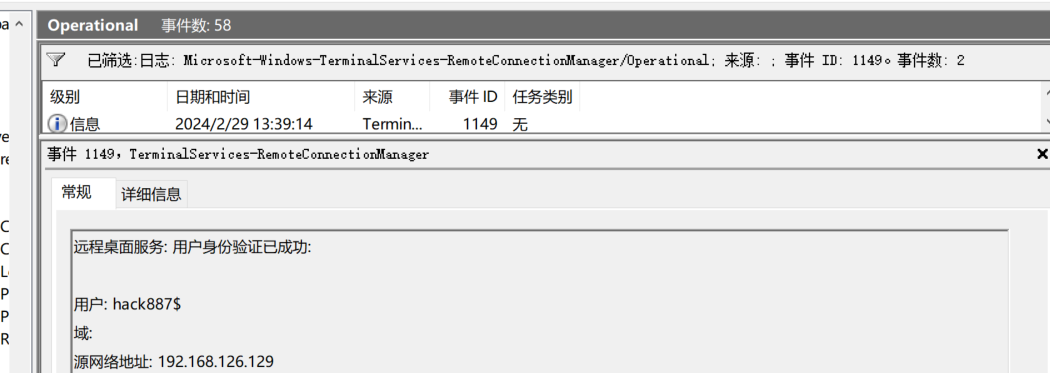

qq会在每个用户登录后自动往当前用户的Documents\Tencent Files\目录下创建一个以QQ号命名的文件夹。文件排查过程发现管理员目录下的qq文件存放地址存在着frp远程控制文件。在powershell执行Get-LocalUser查看计算机用户,发现存在可疑用户hack887$。在事件查看器发现存在hack887$的远程登录记录。